下载地址

工具简介

Shennina是一款功能强大的自动化主机渗透/漏洞利用框架,该项目的主要目的是使用人工智能技术来实现安全扫描、漏洞扫描/分析和漏洞利用开发的完全自动化。Shennina整合了Metasploit和Nmap这两款强大的网络安全工具实现其部分功能,并执行渗透测试。除此之外,该工具还整合了一个命令控制服务器用于从目标主机中自动过滤数据。

功能简介

- 用于寻找漏洞的自动化自学方法。

- 使用托管并发设计的高性能。

- 智能漏洞集群。

- 后开发能力。

- 欺骗检测。

- 勒索软件模拟功能。

- 自动数据泄露。

- 漏洞扫描模式。

- 启发式模式支持推荐漏洞。

- Windows、Linux和macOS支持代理。

- 开发后阶段的可脚本攻击方法。

- 漏洞对内核漏洞的建议。

- 用于开发检查的带外技术测试。

- 自动泄露受损服务器上的重要数据。

- 报告能力。

- 覆盖MITRE ATT&CK框架内的40多个TTP。

- 支持多输入目标。

工具安装运行

由于该工具基于Python开发,因此我们首先需要在本地设备上安装并配置好Python环境。

使用pip命令和项目提供的requirements.txt文件来安装该工具所需的依赖组件:

cd Shennina

pip install requirements.txt过滤服务器-代理-Linux/macOS

./exfiltration-server/agent.shWindows

./exfiltration-server/agent.ps1过滤服务器-运行

cd ./exfiltration-server/

./run-server.shMSFRPCD服务器

./scripts/run-msfrp.py运行服务扫描

./shennina.py --lhost metasploit-ip --target target.local --service-scan-only以训练模式运行Shennina

./shennina.py --training-mode --lhost lhost.local --target training-target.local渗透测试模式

./shennina.py --lhost lhost.local --target target.local --exploitation-mode渗透测试模式-启发式

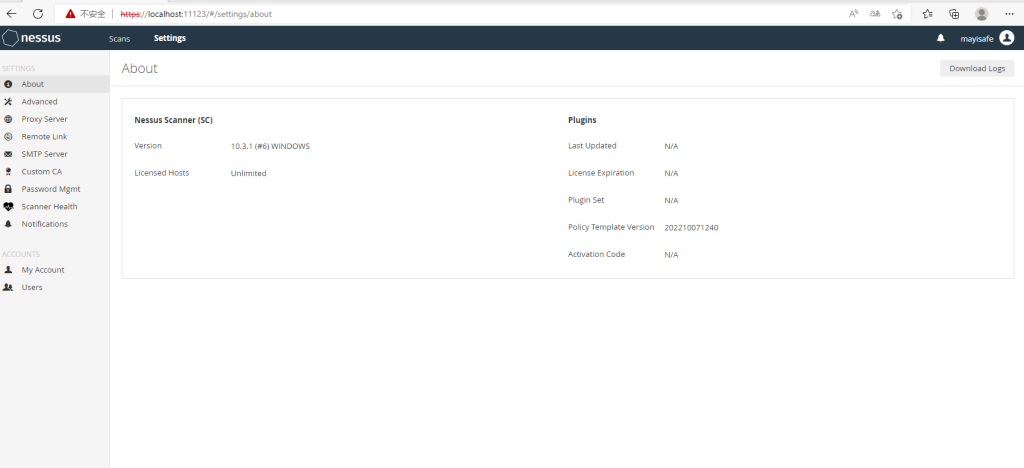

./shennina.py --lhost lhost.local --target target.local --exploitation-mode --secondary-mode![图片[1]-shennina-人工智能的自动化主机渗透工具-蚂蚁安全](https://download.mayisafe.cn/wp-content/uploads/2024/03/20240328145007809-WX20240328-144944@2x-1024x584.png)

© 版权声明

THE END

暂无评论内容