勒索软件组织LockBit于6月以LockBit 2.0重新浮出水面,分析显示攻击的目标公司数量增加,并且加入了双重勒索功能。研究人员针对勒索软件LockBit 2.0发出警告,指出自该勒索软件推出不久,全球各地已有超过50个组织受害,受害者遍及多种产业。

LockBit勒索软件自19年9月出现,开发者以订阅方式提供给买家使用,该勒索软件的其中一项特性是加密文件的速度,号称在业界名列前茅。与LockBit在2019年的攻击和功能相比,该版本包括通过滥用Active Directory(AD)组策略对跨Windows域的设备进行自动加密,促使其背后的组织声称它是当今市场上速度最快的勒索软件变种之一。该组织还包括一项广告活动,以在其攻击中从目标公司内部招募新的“附属机构”,似乎是为了消除其他威胁行为者团体的中间人,并通过提供有效凭据和对公司网络的访问来实现更快的攻击。而最近引起研究人员关注的原因,就是该勒索软件的开发者推出了LockBit 2.0大改版,根据ACSC提到的后继版本的新功能,是加入了名为StealBit的窃密功能。

最近半年,有多款新兴的勒索软件发动攻击,其中包括自今年6月推出2.0版的LockBit。而对于迄今遭到LockBit 2.0攻击的组织,涵盖的行业与国家可说是相当广泛,攻击者入侵的52个组织,包含会计、汽车、顾问、工程、财务、高科技、医疗、保险、执法单位、法律服务、制造业、非营利能源产业、零售业、物流业,以及公共事业领域等。攻击者下手目标的国家,除了日前发出警告的澳大利亚之外,还包含阿根廷、奥地利、比利时、巴西、德国、意大利、马来西亚、墨西哥、罗马尼亚、瑞士、英国,以及美国。

最佳实践

鉴于到LockBit 2.0的持久性、传播速度和入侵方法,可能会对受害者造成重大损害,无论是经济上还是声誉上。以下是美国互联网安全中心和国家标准与技术研究所制定的框架中的一些最佳实践,可以帮助组织预防和减轻涉及LockBit 2.0等勒索软件的攻击的影响:

- 审计和清查

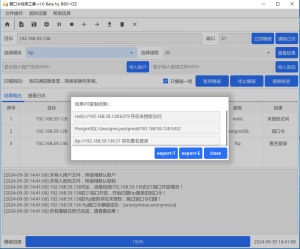

清查所有组织资产和数据,识别访问特定系统的授权和未授权设备、软件和人员。审核和监控所有事件和事件日志,以识别异常模式和行为。

- 配置和监视

有意地管理硬件和软件配置,仅在绝对必要时授予特定人员管理权限和访问权限。监视网络端口、协议和服务的使用。在网络基础设施设备,如防火墙和路由器上实施安全配置,并设软件允许列表,以防止恶意应用程序被执行。

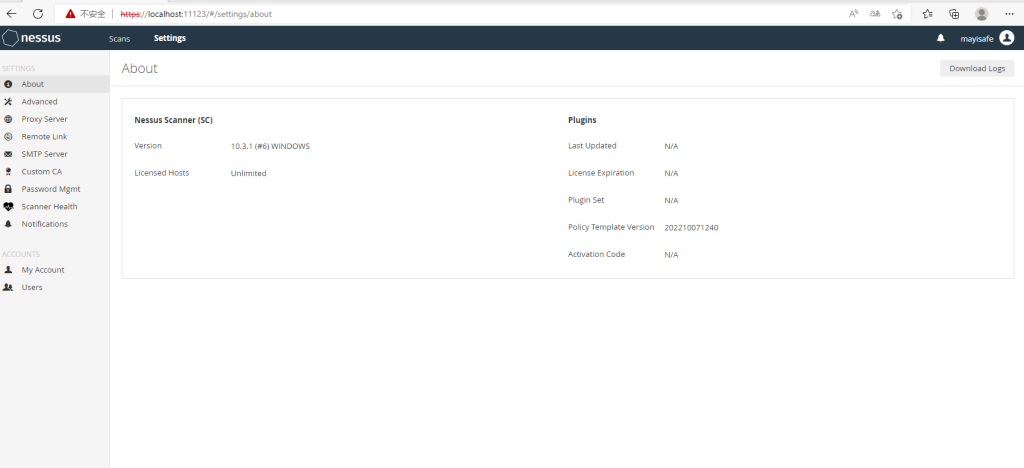

- 补丁和更新

定期进行漏洞评估,并定期为操作系统和应用程序打补丁或虚拟补丁。确保所有已安装的软件和应用程序已更新到最新版本。

- 保护和恢复

执行数据保护、备份和恢复措施。在所有可用的设备和平台中实现多因素身份验证。

- 安全和防御

通过沙箱分析,检查和阻断恶意邮件。将最新版本的安全解决方案应用于系统的所有层,包括电子邮件、端点、web和网络。发现攻击的早期迹象,如系统中存在可疑工具,就启用先进的检测技术,如人工智能和机器学习技术。

- 培训和测试

定期对所有人员进行安全技能评估和培训,并进行红队演习和渗透测试。此外,组织还可以从包含系统多层的安全解决方案中获益,不仅可以检测恶意组件,还可以密切监控网络中的可疑行为。

参考资料:

【1】https://www.trendmicro.com/en_us/research/21/h/lockbit-resurfaces-with-version-2-0-ransomware-detections-in-chi.html

【2】https://threatpost.com/lockbit-ransomware-proliferates-globally/168746/

【3】https://thehackernews.com/2021/08/lockfile-ransomware-bypasses-protection.html

暂无评论内容